隨著互聯網的深入普及和物聯網設備的爆炸式增長,網絡空間的安全形勢日益嚴峻。其中,僵尸網絡作為網絡攻擊的主要載體之一,其隱蔽性、破壞性和規模化特征,對個人隱私、企業數據乃至國家安全構成了持續且嚴重的威脅。因此,高效、精準的僵尸網絡檢測技術,已成為現代網絡安全防御體系中不可或缺的一環。

僵尸網絡,通常指被攻擊者通過惡意軟件秘密控制的大量聯網設備(如個人電腦、服務器、攝像頭、智能家居設備等)所組成的網絡。控制者(“僵尸牧人”)可以遠程操縱這些“僵尸”設備,發起分布式拒絕服務攻擊、發送海量垃圾郵件、竊取敏感信息或進行加密貨幣挖礦等非法活動。檢測此類網絡的核心挑戰在于其行為的隱蔽性和動態演化能力。

目前,主流的僵尸網絡檢測技術主要圍繞以下幾個層面展開:

- 基于特征的檢測:這是較為傳統的方法。通過分析已知僵尸網絡惡意軟件的代碼片段、通信協議特征(如特定的端口、數據包格式)、控制服務器域名或IP地址等,建立特征庫進行匹配。這種方法對于已知變種檢測效率高、誤報率低,但難以應對新型或經過混淆、變形的僵尸程序。

- 基于異常行為的檢測:這種方法不依賴已知特征,而是專注于識別網絡或主機行為的異常。它首先建立正常行為模型(基線),例如一臺設備在正常工作時的網絡流量模式、連接頻率、數據吞吐量等。當監測到設備出現異常行為,如在不尋常的時間發起大量對外連接、通信協議異常、流量突然激增或與已知惡意IP通信時,系統會發出警報。這種方法能有效發現未知威脅,但難點在于準確界定“正常”與“異常”,且容易產生誤報。

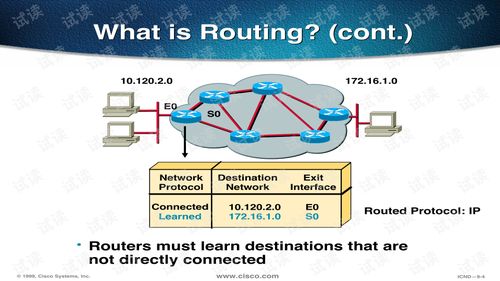

- 基于網絡流量的檢測:聚焦于網絡層面的宏觀分析。通過監測網絡邊界或關鍵節點的流量,分析流量統計特征(如數據包大小分布、流持續時間、源/目的IP的聚集性等)。僵尸網絡在發起攻擊或接收指令時,其流量模式往往表現出明顯的集群性和同步性,例如大量設備在同一時間向特定目標發送小數據包(DDoS攻擊特征)。利用機器學習算法對這些流量特征進行訓練和分類,是目前研究的熱點。

- 基于信譽評價與威脅情報的檢測:這種方法借助外部力量。通過集成來自全球的威脅情報源,對IP地址、域名、URL、文件哈希等建立信譽評分。當網絡內的設備嘗試與低信譽評分的實體通信時,即可觸發檢測。通過沙箱技術動態分析可疑文件的行為,并將結果共享至威脅情報平臺,形成檢測閉環。

- 基于主機行為的深度分析:在終端設備上安裝安全代理,深度監控系統調用、進程行為、注冊表修改、文件操作等。僵尸軟件為了持久化駐留和開展活動,必然會在主機上留下行為痕跡。通過分析這些深層次的行為序列,可以更精準地判定是否被植入惡意程序。

面臨的挑戰與未來趨勢

盡管檢測技術不斷進步,僵尸網絡的對抗技術也在“水漲船高”。它們越來越多地使用端到端加密通信、快速更換控制服務器(如利用域名生成算法)、模仿正常用戶行為(低流量、慢速攻擊)以及利用合法云服務和社交網絡作為命令與控制信道,使得檢測難度倍增。

僵尸網絡檢測技術的發展將呈現以下趨勢:

- 人工智能與機器學習的深度融合:利用深度學習模型處理海量、高維的網絡安全數據,自動提取更復雜的威脅特征,提升對新型和隱蔽攻擊的發現能力。

- 檢測與響應一體化:檢測(Detection)之后,自動化的響應(Response)與遏制(Containment)同樣重要。未來的系統將更注重實時聯動,實現從發現、分析、處置到恢復的自動化安全運維。

- 跨域協同與情報共享:單一組織或網絡難以應對全球化的僵尸網絡威脅。加強企業、行業、國家乃至國際間的威脅情報共享與協同防御,將成為提升整體防護效能的關鍵。

- 聚焦物聯網安全:數量龐大且安全防護薄弱的物聯網設備是僵尸網絡擴張的“溫床”。針對物聯網設備資源受限的特點,開發輕量級、高效率的檢測與防護方案是當務之急。

僵尸網絡檢測是一場沒有終點的攻防較量。它不僅是技術層面的博弈,更是對網絡安全體系韌性、協同能力和智能水平的全面考驗。唯有持續創新、多維布防、協同作戰,才能在數字時代筑牢網絡空間的“免疫防線”。