隨著網(wǎng)絡(luò)技術(shù)的飛速發(fā)展,網(wǎng)絡(luò)攻防技術(shù)也經(jīng)歷了顯著的演化歷程,從早期的簡(jiǎn)單攻擊與防御手段,逐步發(fā)展到如今的智能化、自動(dòng)化對(duì)抗。這一歷程不僅反映了技術(shù)的進(jìn)步,也深刻揭示了網(wǎng)絡(luò)空間安全面臨的持續(xù)挑戰(zhàn)。以下將分階段闡述網(wǎng)絡(luò)攻防技術(shù)的演化過程。

第一階段:早期探索期(20世紀(jì)80年代至90年代初)

在網(wǎng)絡(luò)技術(shù)萌芽階段,攻擊手段多以簡(jiǎn)單的病毒、蠕蟲和密碼破解為主。例如,1988年的莫里斯蠕蟲事件,通過利用系統(tǒng)漏洞進(jìn)行傳播,首次大規(guī)模展示了網(wǎng)絡(luò)攻擊的潛在破壞力。防御技術(shù)則相對(duì)原始,主要依賴防火墻和基本入侵檢測(cè)系統(tǒng)(IDS)。防火墻通過過濾網(wǎng)絡(luò)流量來隔離內(nèi)外網(wǎng),而IDS則通過模式匹配檢測(cè)已知攻擊。這一階段的攻防對(duì)抗往往是手工操作,缺乏系統(tǒng)性策略。

第二階段:技術(shù)深化期(20世紀(jì)90年代中期至2000年代初)

隨著互聯(lián)網(wǎng)的普及,攻擊技術(shù)變得更加復(fù)雜和多樣化。分布式拒絕服務(wù)(DDoS)攻擊、網(wǎng)絡(luò)釣魚和惡意軟件(如特洛伊木馬)盛行。例如,2000年的“愛蟲”病毒通過電子郵件傳播,造成全球性損失。防御技術(shù)也迎來創(chuàng)新,入侵防御系統(tǒng)(IPS)和反病毒軟件成為主流。IPS不僅能檢測(cè)攻擊,還能主動(dòng)阻斷惡意流量;反病毒軟件則通過特征庫更新來識(shí)別和清除惡意代碼。加密技術(shù)(如SSL/TLS)的應(yīng)用增強(qiáng)了數(shù)據(jù)傳輸?shù)陌踩裕シ离p方仍處于“貓鼠游戲”狀態(tài)。

第三階段:綜合對(duì)抗期(2000年代中期至2010年代初)

這一階段,攻擊者開始利用零日漏洞和高級(jí)持續(xù)性威脅(APT),攻擊目標(biāo)擴(kuò)展到關(guān)鍵基礎(chǔ)設(shè)施和企業(yè)網(wǎng)絡(luò)。例如,2010年的Stuxnet病毒針對(duì)工業(yè)控制系統(tǒng),展示了網(wǎng)絡(luò)攻擊的物理影響。防御技術(shù)逐步轉(zhuǎn)向多層防御體系,包括安全信息和事件管理(SIEM)系統(tǒng)、下一代防火墻(NGFW)以及行為分析工具。SIEM通過集中日志分析實(shí)現(xiàn)實(shí)時(shí)監(jiān)控,NGFW則結(jié)合應(yīng)用層過濾和深度包檢測(cè)。漏洞管理和補(bǔ)丁更新成為防御核心,但攻擊的隱蔽性和持久性使得防御難度加大。

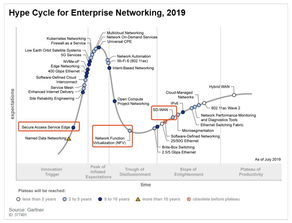

第四階段:智能與自動(dòng)化時(shí)代(2010年代中期至今)

人工智能(AI)和機(jī)器學(xué)習(xí)(ML)技術(shù)的引入,徹底改變了攻防格局。攻擊方利用AI生成更精準(zhǔn)的釣魚攻擊或自動(dòng)化漏洞挖掘工具,而防御方則部署基于AI的威脅檢測(cè)和響應(yīng)系統(tǒng),能夠預(yù)測(cè)并緩解未知威脅。例如,端點(diǎn)檢測(cè)與響應(yīng)(EDR)和擴(kuò)展檢測(cè)與響應(yīng)(XDR)平臺(tái),通過分析行為模式自動(dòng)隔離惡意活動(dòng)。云安全和物聯(lián)網(wǎng)(IoT)安全成為新焦點(diǎn),零信任架構(gòu)(Zero Trust)強(qiáng)調(diào)“永不信任,始終驗(yàn)證”的原則。隨著5G和邊緣計(jì)算的興起,攻防戰(zhàn)場(chǎng)進(jìn)一步擴(kuò)大,安全挑戰(zhàn)日益復(fù)雜。

網(wǎng)絡(luò)攻防技術(shù)的演化歷程是一個(gè)不斷升級(jí)的循環(huán)過程,從簡(jiǎn)單工具到智能系統(tǒng),反映了網(wǎng)絡(luò)技術(shù)與安全需求的同步發(fā)展。隨著量子計(jì)算和人工智能的深入應(yīng)用,攻防技術(shù)或?qū)⑦M(jìn)入全新階段,要求我們持續(xù)創(chuàng)新,以應(yīng)對(duì)不斷變化的威脅環(huán)境。